- Primer actualitzem els paquets:

sudo apt update && sudo apt upgrade -y

- Instal·lem el repositori i també php 7.4:

sudo apt install -y software-properties-common

sudo add-apt-repository ppa:ondrej/php -y

- Instal·lem els paquets necessaris:

El domini que he posat és smixartur.cat.

sudo apt install -y postfix mailutils apache2 \

php7.4 php7.4-cli php7.4-mbstring php7.4-imap php7.4-common php7.4-xml \

libapache2-mod-php7.4

- Reiniciem el serveis per comprovar que tot funciona correctament:

sudo systemctl status postfix

sudo systemctl status apache2

- Editem l’arxiu de Postfix en /etc/postfix/main.cf:

Ho he deixat tot per defecte perquè ja està bé.

- Per últim activem el php 7.4:

sudo a2enmod php7.4

sudo systemctl restart apache2

php -v

- Ara toca instal·lar i configurar squirrelmail. Instal·lem l’última versió estable des del lloc oficial:

cd /var/www/html

wget https://sourceforge.net/projects/squirrelmail/files/stable/1.4.22/squirrelmail-webmail-1.4.22.zip

unzip squirrelmail-webmail-1.4.22.zip

sudo mv squirrelmail-webmail-1.4.22 /var/www/html/

- Descarregar el paquet des de SourceForge

- Descomprimir l’arxiu ZIP

- Canviar permisos i propietari

sudo chown -R www-data:www-data /var/www/html/squirrelmail-webmail-1.4.22/

sudo chmod -R 755 /var/www/html/squirrelmail-webmail-1.4.22/

- Renombrar la carpeta a un nom més curt

sudo mv /var/www/html/squirrelmail-webmail-1.4.22/ /var/www/html/squirrelmail

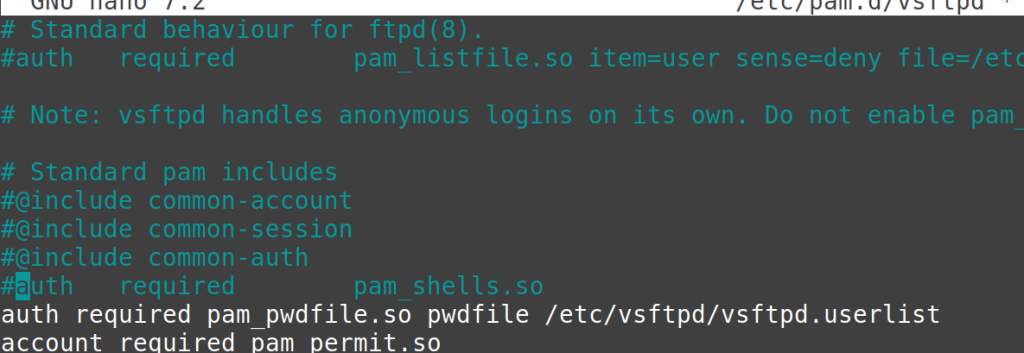

- Executem la configuració de SquirrelMail:

Utilitzem l’opció 2:

Seleccionem l’opció 1 i posem el domini que hem posat

Després s’ha de teclejar la tecla R y pitjar el 4, després s’ha de canviar això:

1,2 i 11.

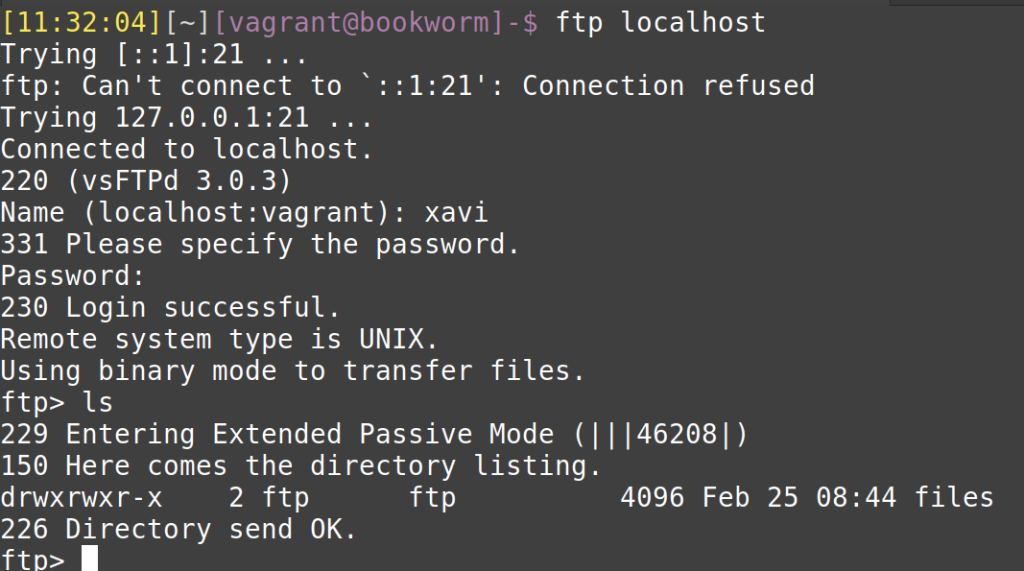

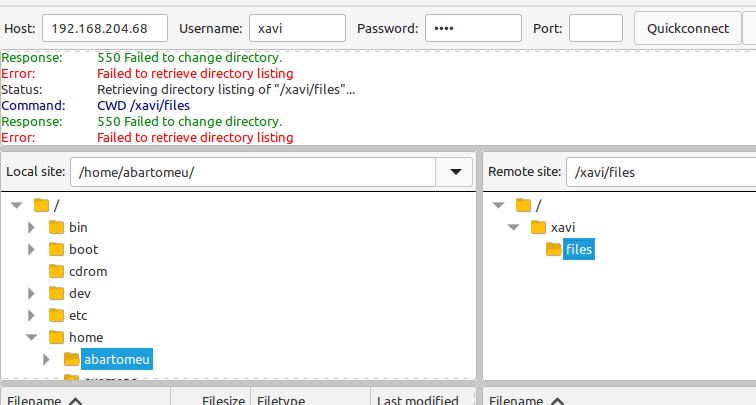

- Ara ho provem:

- M’he oblidat d’un pas i es que s’ha d’instal·lar el dovecot:

sudo apt install dovecot-imapd dovecot-pop3d

Després reiniciem el servei: sudo service dovecot restart

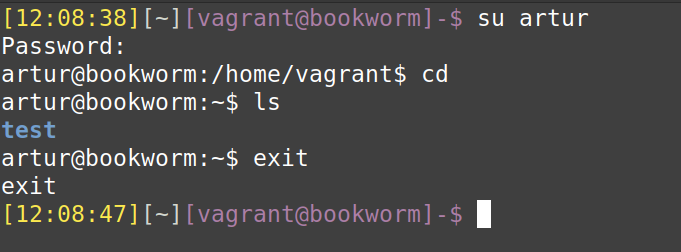

- Comprovem que tot funciona correctament (he canviat d’usuari a super amb contrasenya P@ssw0rd perquè he tingut un problema):

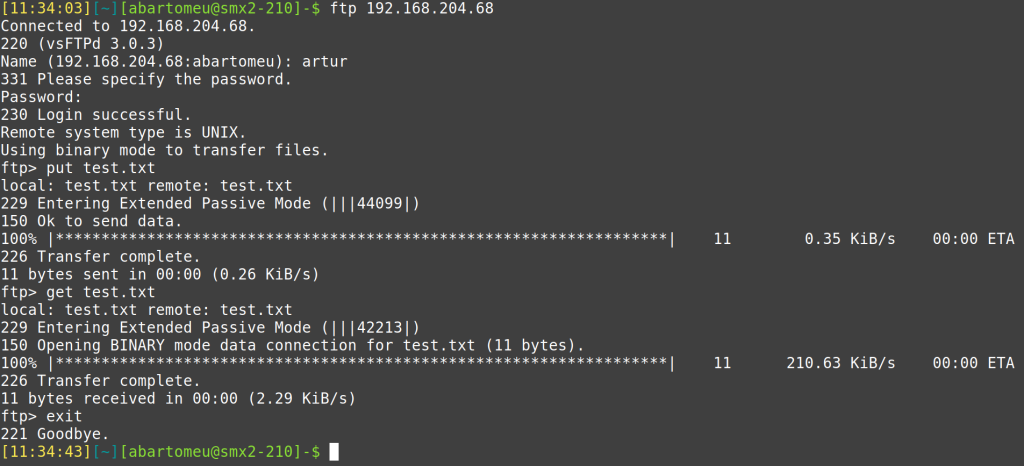

- Comprovacions finals:

Com es pot veure funciona correctament.